Ущерб от вирусов-шифровальщиков в настоящее время исчисляется миллиардами долларов — атака только одного вируса, WannaCry, по экспертным оценкам стоила пользователям около 4 000 000 000 долларов. Такой ущерб, естественно, не складывается из выплат вымогателям — это прямые потери пользователей (в том числе и бизнеса) от частичной или полной остановки процессов, зависящих от зашифрованных данных, и других связанных с потерей доступа к данным причин.

Мало кто знает, но частично обезопасить себя от полной потери информации в результате атаки вируса-шифровальщика можно средствами самой операционной системы, если у вас установлена ОС Windows 10.

Сделать это можно четырьмя способами:

1. Создание теневых копий

Теневые копии (или слепки) операционной системы позволяют восстановить удаленные файлы (а вирус-шифровальщик после того, как сделал свое черное дело, оригинальные файлы, естественно, удаляет). У этого метода есть два слабых места: первое — для того, чтобы им воспользоваться, требуется создать точку восстановления системы (это делается легко через меню свойств системы — защита системы; при этом для дисков должна быть включена функция защиты системы); второе — продвинутые вирусы-шифровальщики могут шифровать или стирать файлы теневых копий.

Исходя из перечисленных выше слабых мест, создание теневых копий в борьбе с последствиями вирусов-шифровальщиков можно считать недостаточно действенным средством, которое следует применять в качестве слабой подстраховки других методов.

2. Создание автосохранения документов

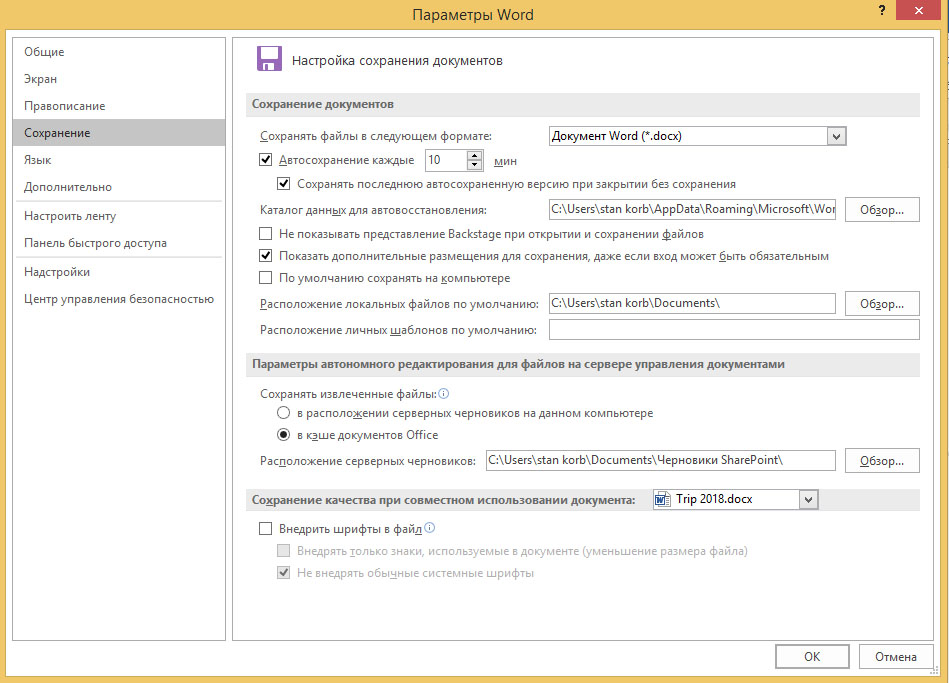

Как правило, при атаках вирусов-шифровальщиков больше всего страдают пользователи, имеющие большое количество документов (документы шифруются). Для того, чтобы обезопасить себя от потери наиболее свежих версий файлов, достаточно правильно настроить автосохранение в пакете программ Microsoft Office. Шифровальщики крайне редко сканируют всю файловую систему на предмет наличия файлов того или иного типа; файлы автосохранений имеют формат *.tmp и, как правило, не попадают в приоритетные задачи для зашифровки. Выше я привожу скриншот с настройками автосохранения в ПО Microsoft Word (доступ к этому пункту можно получить из меню «Файл»). Для того, чтобы обмануть вирус, следует изменить папку для автосохраняемых копий — например, «закопать» ее в Program Files.

Слабых мест у этого метода, как и у предыдущего, тоже два. Первое — автосохранения будут не самими файлами, а их копиями на момент последнего активного автосохранения. Второе — если автосохранения настроены в той же папке, где хранятся ваши документы (а по умоланию это именно так), практически наверняка они будут зашифрованы, так как вирусы-шифровальщики обрабатывают папки с документами полностью.

Таким образом, метод создания автосохранений является средним по надежности, и лишь в том случае, если он правильно настроен.

3. Использование Windows Backup

Служба Windows Backup (архивация и восстановление) — по большому счету, то же самое, что и любая другая программа для резервного копирования данных; единственное, что ее отличает — то, что она поставляется непосредственно с операционной системой. Доступ к ней можно получить в Панели управления операционной системы (обычно она называется «Архивация и восстановление»).

Очевидно, что при резервировании данных на накопитель, не подключенный постоянно к вашей системе (скажем, на внешний жесткий диск) степень надежности такой защиты от вредоносного воздействия вируса-шифровальщика очень велика. Но даже и у этого метода есть минус — эффективность его напрямую зависит от частоты создания резервных копий. Другими словами, если вы резервируете данные один раз в неделю, вы можете оказаться в ситуации недельной актуальности данных. Ну а если раз в месяц… Ну, вы понимаете =).

4. Контролируемый доступ к папкам как наиболее действенный метод защиты

Четвертый метод защиты, реализованный в Windows 10 (остальные перечисленные можно найти и в более ранних версиях Windows) — контролируемый доступ к папкам. Был специально разработан как защита от вирусов, шифрующих или модифицирующих данные.

Суть защиты крайне проста. Никакие модификации данных, кроме тех, которые делает сам пользователь, в защищенных папках не допускаются. По умолчанию защищаются стандартные папки пользователя (документы, рабочий стол, фоторафии, видео), но в программу защиты можно включить в принципе любые папки.

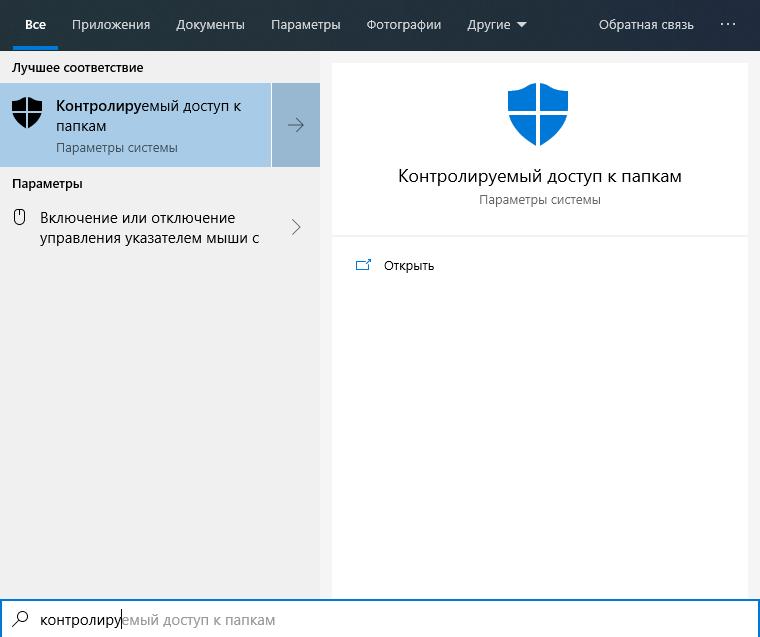

Попасть в меню настройки контролируемого доступа очень просто. Нажмите кнопку «Пуск» и в строку поиска введите «контролируемый доступ к папкам». Когда у вас откроется меню, обратите внимание, что для осуществления защиты должна быть обязательно включена защита в реальном времени в брандмауэре (защитнике) Windows. Если она включена, вам достаточно перевести ползунок, включающий защиту папок, в положение «ВКЛ», а затем настроить папки, которые будут защищаться (пункт меню «Защищенные папки») и приложения, которым разрешено модифицировать данные в защищенных папках («Разрешить работу приложения через контролируемый доступ к папкам»).

Все. Теперь никакое приложение, кроме доверенных, не сможет производить несанкционированные действия с Вашими файлами. Ну а уж сами то вы наверняка не предоставите вирусу доступ к контролируемым папкам, ведь так?