Каждый третий звонок, который мы получаем, касается вирусов-шифровальщиков. Пользователь обнаруживает потерю данных слишком поздно, когда данные уже зашифрованы, и обращается к нам за помощью с расшифровкой. Увы, помочь мы можем не всегда. Однако, как говорится, профилактика лучше лечения – потому сегодня мы поговорим с вами о криптовирусах, как они работают, чем опасны, в каких случаях можно расшифровать данные и как обезопасить себя от их негативного воздействия.

Что такое вирус-шифровальщик?

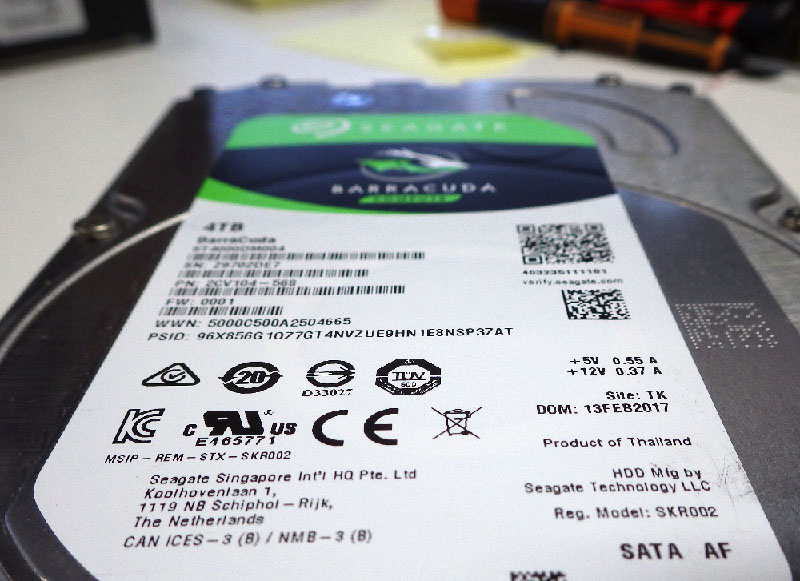

С появлением стойких алгоритмов шифрования шифрование как услуга или опция стало весьма популярно. Зашифрованные разделы с данными (BitLocker в Windows, FileVault в Mac и пр.), зашифрованные массивы данных (к примеру, сквозное шифрование Viber или WhatsApp), зашифрованные файлы (встроенное шифрование MS Office, WinRar и пр.) – все это примеры полезного применения функции шифрования. Да что там говорить – шифруются целые устройства (к примеру, iPhone под управлением iOS выше 10 версии или внешние жесткие диски Western Digital My Passport).

Однако стойкие алгоритмы шифрования привели к появлению прослойки граждан, решивших, что шифрование файлов может принести хороший нелегальный доход. Данные пользователя шифруются без его согласия, после чего пользователю предлагается заплатить денег за расшифровку. На заре возникновения этой заразы она не была популярной, так как узким местом в ее реализации была оплата: при желании правоохранительные органы легко вычисляли злоумышленника, что влекло неотвратимое и суровое наказание. Однако развитие технологий привело к возникновению криптовалют. Отследить, кому вы сделали перевод в биткоинах, крайне сложно, а использовать виртуальные деньги очень легко, поэтому, как только криптовалюты прочно вошли в нашу жизнь, в нее также прочно вошли криптовирусы.

Вирус-шифровальщик – это зловредная программа, которая разработана с единственной целью – зашифровать ваши данные. После того, как вирус выполнит свою работу, он даст вам об этом знать: либо покажет на экране при следующем запуске системы сообщение о том, что ваши файлы зашифрованы, либо положит в корень каждой папки с зашифрованными файлами соответствующий файлик с объяснением (обычно это текстовичок с пугающим названием «FILES ARE ENCRYPTED.txt» или подобным). В принципе вы и сами поймете, что с вашими файлами что-то не так, когда попробуете открыть один из них.

Несколько слов о шифровании

История шифрования восходит корнями к античности, и ее основное применение было на протяжении многих тысячелетий связано почти исключительно с военным делом. Зашифрованные военные или разведывательные депеши заставляли ломать головы контрразведчиков многих государств – достаточно вспомнить хрестоматийную историю с немецкой шифровальной машиной «Энигма» и окружающие взлом ее кода легенды. Однако важно понимать, что до 50-х годов прошлого века все шифрование крутилось вокруг аналоговых данных, и, в силу этого, для взлома такого шифра требовалось достаточно небольшое количество попыток, или, как говорят математики, итераций. То есть фактически любой аналоговый код оказывался весьма уязвимым для расшифровки и не мог считаться абсолютно устойчивым (надежным).

Другое дело – цифровые методы шифрования. Естественно, начало этим методам положили методы аналоговые, но очень скоро разработчики компьютерных кодов поняли, что у них практически нет ограничений по объему используемых алгоритмов, ведь компьютер может производить сотни тысяч операций в секунду и оперировать громадными объемами данных. Поэтому от имитации аналоговых методов шифрования типа подмены одного символа другим (или другими в каком-то цикле), исключения символа или повторения символа в закодированной последовательности, разработчики методов шифрования быстро перешли к более надежным методам цифрового шифрования. Первым из них, и наименее стойким, оказалось простое наложение. Суть этого метода проста: на определенные данные накладываются другие данные, а взаимодействия между этими данными описывает какое-то математическое действие. Соответственно, для того, чтобы получить исходные данные, требуется определить, какое именно математическое действие произведено над ними и какое число на эти данные наложили. Имея эту информацию, вернуть данным первоначальный вид ничего не стоит.

Поясню на примере.

Скажем, у вас есть массив данных вида: 1 2 3 4 5.

Для их шифрования применяется число 1, а алгоритм шифрования – сложение. Тогда после зашифровки вы получите данные вида: 2 3 4 5 6 (1+1, 2+1, 3+1, 4+1, 5+1).

Для того, чтобы вернуть данным первоначальный вид, вы должны определить, что использовано число 1, которое складывалась с первоначальными данными. Просто отняв от текущих данных единицу, мы снова получим незашифрованные данные.

Логично, что этот метод оказался слишком простым для расшифровки, поэтому его начали модифицировать. Одна из модификаций – XOR, когда на данные накладывается битовая маска с определенным периодом (скажем, на первые 100 байт данных накладывается, затем 20 байт – нет, потом 200 байт снова да, и так в цикле), а суть наложения – получение результата логического оператора XOR в тех местах, куда маска наложена для определенного набора символов.

Вроде бы, сложно? Но на самом деле, как оказалось, нет. Тут же были написаны соответствующие программы, которые искали эти цикличности в массивах данных, и по ним расшифровывали алгоритмы наложения и математических трансформаций.

В настоящее время распространено шифрование с использованием ключа. При этом сам алгоритм шифрования для стойкости зашифровки не имеет большого значения – значение имеет только ключ. Чем он длиннее, тем больше возможных комбинаций и тем больше времени требуется на то, чтобы определить, какая именно комбинация «откроет» доступ к данным. В настоящее время ключ длины 128 бит «ломается» примерно за час, минимальная длина ключа для обеспечения достаточно стойкого шифрования составляет 1024 бит, а большинство хакеров использует в криптовирусах ключ длиной 2048 бит и больше (атакой «в лоб», простым перебором, такой ключ будет подбираться несколько миллиардов лет).

Как избежать заражения криптовирусом

Существует заблуждение, что хороший (или платный) антивирус обязательно убережет вас от воздействия шифровальщика. Увы, но это именно заблуждение. Новейшие типы вирусов-шифровальщиков легко (и это ключевое слово) преодолевают защиту даже самых современных антивирусов с наисвежайшими базами и полностью активированной защитой. Я настолько часто вижу жертв воздействия криптовирусов, имеющих официальную подписку на антивирусы известных брендов, что давно уже скептически смотрю на всю эту антивирусную «защиту».

Единственный надежный метод уберечься от шифрования ваших данных злоумышленником – не пустить вирус на ваш компьютер. И, как следует из абзаца выше, антивирус в этом может и не помочь, то есть надеяться приходится только на себя и на свое внимание.

Как криптовирус попадает на ваш компьютер

1. Наиболее распространенный способ — вы получаете электронное письмо с вложением. Это вложение и есть или собственно вирус, или программа, которая запускает его скачивание и установку на ваш компьютер. Вложение имеет вид или документа, или картинки, с двойным расширением (хотя может быть и не спрятано, а представлять собой программу сразу же). Например, это замаскированный под pdf исполняемый файл. Злоумышленник меняет иконку файла так, что он выглядит как pdf, но стоит вам его запустить, как оказывается, что это что-то другое. Файлы с двойным расширением запускать категорически нельзя, пусть даже в названии присутствует «я в купальнике на пляже» (да даже если и без купальника…). Двойное расширение – это всегда ловушка.

2. Через социальные сети и мессенджеры. Второй по степени риска путь получить зловреда. Социальные сети и мессенджеры (WhatsApp, Viber, Skype и пр.) – это огромный массив разных данных, от фотографий до документов, но наиболее опасны для пользователя переходы на внешние ссылки. По внешней ссылке вас может ожидать не только картинка приятного содержания или блок новостей, но и инсталлятор зловреда. Поэтому любые переходы по внешним ссылкам лучше делать только тогда, когда вы на 100% уверены в безопасности этого. К примеру, если вас направляют для просмотра новости по ссылке, начинающейся с www.bbc.com, то тут нет никаких проблем, и доверять сайту можно. А вот если вместо этого вы видите www.bbci.com, то идти туда не стоит. Также – если вам предлагают ссылку на один сайт, а на деле выходит ссылка на другой. Это легко проверяется: наведите на ссылку мышкой и посмотрите (в зависимости от браузера, либо над самой ссылкой, либо в нижней части окна) реальный адрес, куда она ведет. Если он совпадает с тем, что нужно – нажимайте. Если нет – лучше не рисковать, так как перед вами обман, и по адресу, куда вас на самом деле перенаправят, может не быть ничего, кроме неприятностей.

3. Через закладки на сайтах. Время от времени злоумышленники получают контроль над теми или другими Интернет-ресурсами. Времена, когда они просто развлекались, «взломав» сайт и разместив на его главной странице картинку пошлого содержания, давно прошли – теперь полученный контроль используется с максимальной выгодой. К примеру, на новостной ресурс в части ссылок размещается вредоносный код, который начинает загрузку и исполнение вируса. Однако такой способ распространения вирусов достаточно дорогостоящ, ведь сайт еще надо взломать, а это – время (которое, как известно, деньги), поэтому используется нечасто.

Есть и другие, менее распространенные и более экзотичные методы атак вирусов-шифровальщиков, однако все они так или иначе завязаны на сетевой безопасности, о которой — чуть ниже.

Как обезопасить себя от криптовирусов

Полагаю, вы уже догадались, что первое и самое главное правило безопасности – внимательность.

1) Получая электронные письма, не запускайте вложение, пока не убедились, что это именно то, что должно быть – то есть у картинки имеется расширение картинки, а у документа – документа, а не исполняемого файла.

2) Получая электронные письма со ссылками на ресурсы в сети интернет, равно как переходя по ссылкам в социальной сети или мессенджере, вначале убедитесь, что ссылка ведет вас именно туда, куда нужно, а не является замаскированной ссылкой на левый ресурс. Переходите по ссылке только тогда, когда убедились, что она безопасна.

3) Не разрешайте устанавливаться на своем компьютере никаким программам, которые разные сайты хотят у вас установить (всякие даунлоадеры и акселераторы). Такие программы обычно «поставляют» вам целый букет компьютерных заболеваний, одним из которых вполне может оказаться и шифровальщик.

Однако надеяться только на свою внимательность довольно наивно, ведь ее уровень падает в течение дня в разы, и то, что вы легко заметили бы утром, можете совершенно легко пропустить днем. Поэтому программная защита необходима.

Но как же быть, если антивирусы не имеют той степени надежности, которая нужна для вашей безопасности?

Не все антивирусы одинаково бесполезны в борьбе с шифровальщиками =). Есть несколько, которые включают так называемую «сетевую защиту», одна из функций которой – отслеживать, что скачивает ваш компьютер из сети и определять, опасно это или нет. В случае малейших подозрений такой антивирус заблокирует исполнение файла и предупредит пользователя, что в его епархию пытается проникнуть зловред (или какая-то другая программа, по поведению похожая на зловред). Правда, эти «антивирусы» называются уже по-другому – экраны сетевой защиты (или сетевые экраны), то есть формально это уже не антивирус.

К сожалению, даже такие экраны не всегда обладают нужной степенью параноидальности, и могут пропустить хорошо замаскированное вредоносное приложение. Оно запустится и произведет свое черное дело.

Как быть, чтоб избежать потерь?

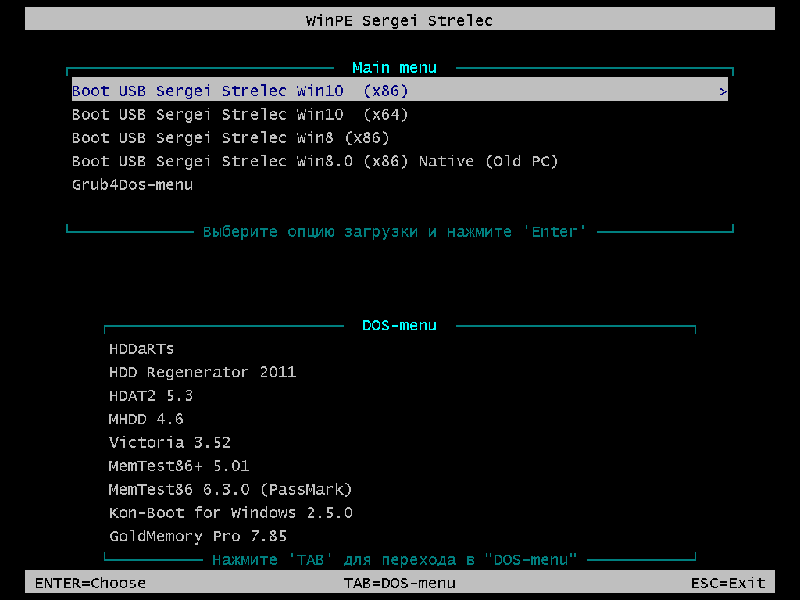

Есть два простых и очень надежных решения – резервное копирование и firewall, программа, функция которой не в отслеживании и отлове вирусов и подозрительных программ, а в контроле работы программного обеспечения системы. Одним из наиболее известных продуктов на рынке таких программ является Agnitum Outpost.

Установив такую программу, отключите режим самообучения. Программа начнет запрашивать разрешения на запуск установленных в системе приложений, на те или иные акции, которые приложения выполняют в системе (изменение памяти, прослушивание портов и т.п.). Тем приложениям, которым вы доверяете, вы можете разрешить активность на постоянной основе, отметив специальную галочку – при этом при повторном запуске firewall уже не будет спрашивать, что делать с тем приложением, которому вы уже доверяете. Суть использования этой программы очень проста: она реагирует на запуск любого приложения, которое исполняется в системе. И если firewall вдруг запросит у вас разрешение на исполнение программы, о которой вы ничего не знаете, которая имеет подозрительное название или требует странные действия (например, изменить содержимое жесткого диска) – смело запрещайте любую активность этой программы.

Это единственный на текущий момент, реально работающий способ эффективно обезопасить себя от вредоносного воздействия вирусов-шифровальщиков. Собственно, и не только их. Используя firewall, вы обезопасите себя от DDoS атак, попыток взлома вашей системы извне (прослушивание портов, атака через открытый порт и т.п.), использования троянцев или майнеров (о них будут отдельные статьи) и т.п.

Что делать, если ваши файлы зашифрованы

Это самый печальный вариант развития событий. Если вы не использовали firewall, не имеете резервных копий и достаточно вольно используете Интернет – он вполне возможен. Итак, вы обнаружили, что ваши файлы зашифрованы.

Первое. Нужно определить, каким именно вирусом зашифрованы ваши данные, и есть ли для него расшифровщик. Мировое сообщество программистов довольно плотно работает над методами «раскола» криптовирусов, и, как ни странно, для многих из них есть инструменты для расшифровки. Как узнать, поддается ли расшифровке ваш случай? Заходите на страничку сообщества по борьбе с программами-вымогателями и следуйте описанным там инструкциям. Вы очень быстро узнаете, чем зашифрованы ваши файлы и есть ли против этого лекарство.

Второе. Если ваш вирус поддается расшифровке, следуйте инструкциям на указанном выше сайте. В этом случае вам повезло.

Третье. Вирус не поддается расшифровке в настоящее время. Это обычное явление для новых модификаций зловредов, которые еще не «расколола» международная группа борцов с этим злом. У вас есть три опции. Первая и наименее правильная – это пробовать договориться со злоумышленником. Практика показывает, однако, что злоумышленнику плевать на ваши данные и, получив от вас деньги, он может навсегда исчезнуть с горизонта, не дав вам дешифратор (что вполне естественно, так как если дешифратор утечет от него в сеть, его барыши тут же закончатся). Вторая – ждать. Сохранить все ваши зашифрованные файлы где-то, и проверять время от времени, не появился ли расшифровщик.

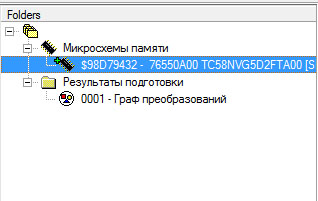

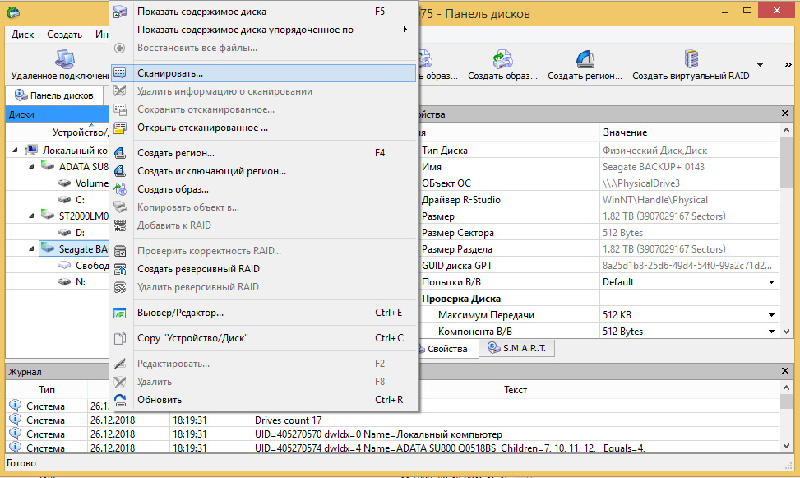

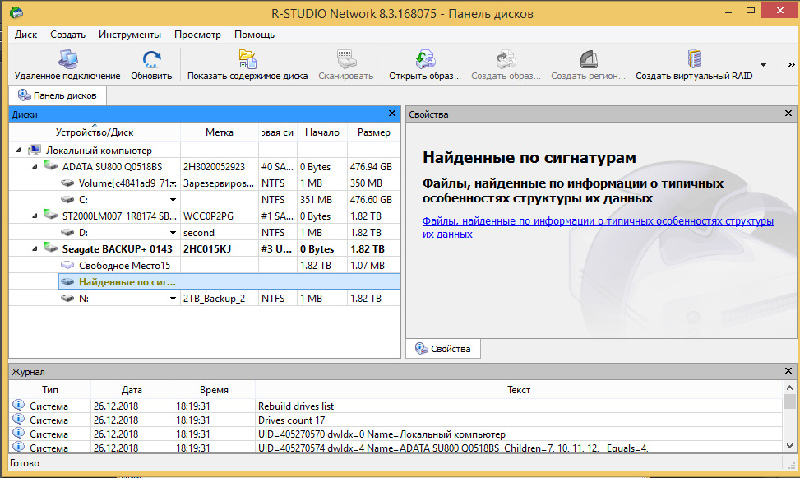

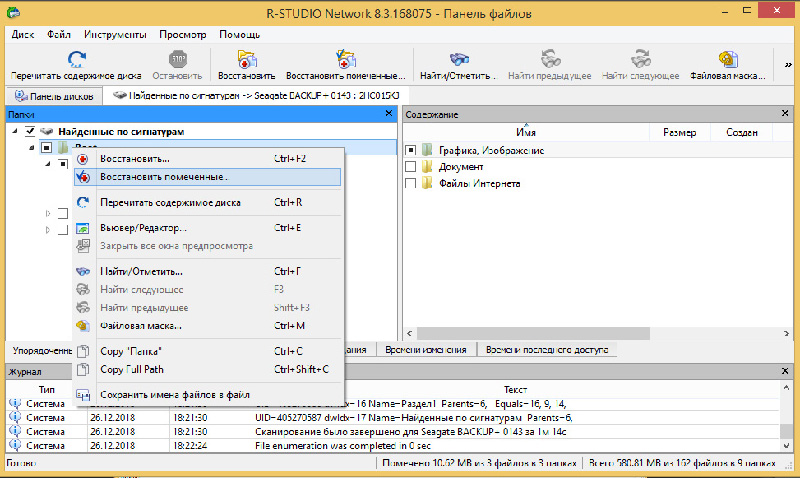

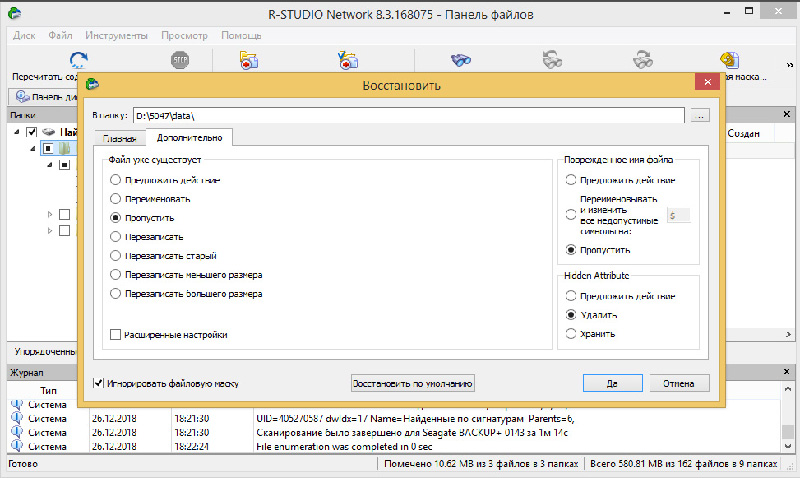

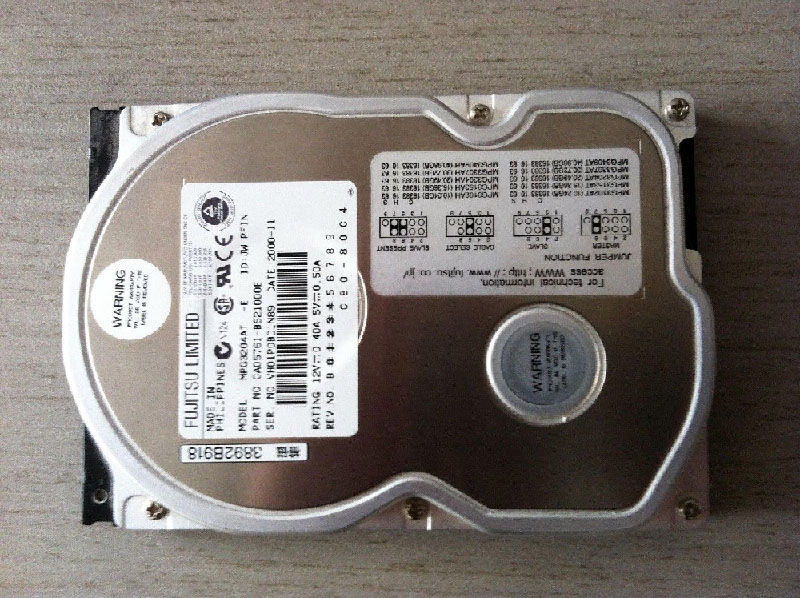

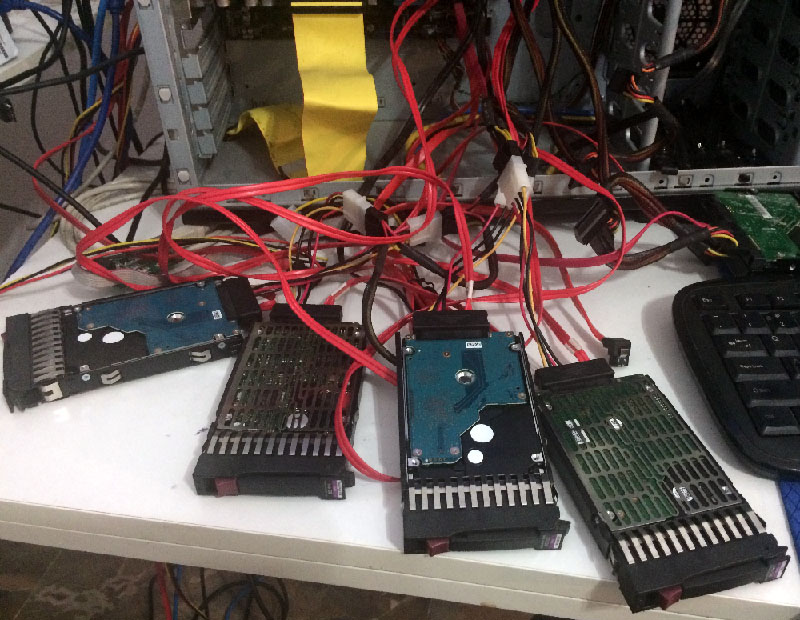

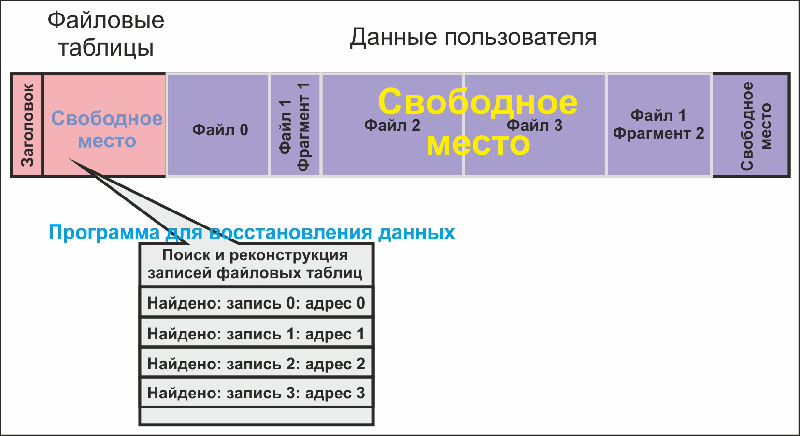

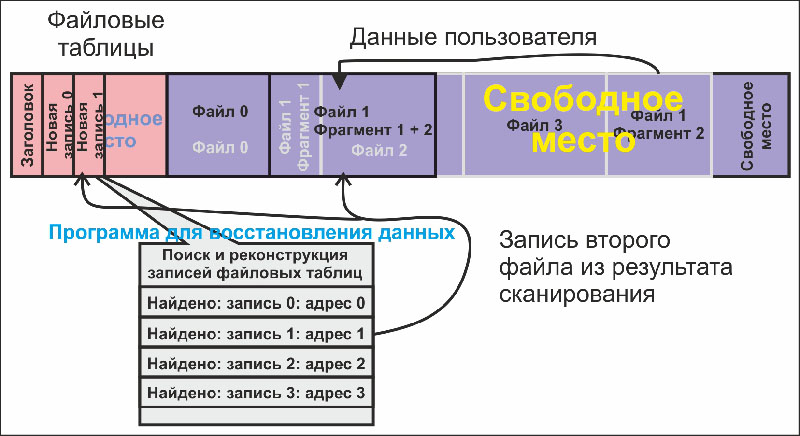

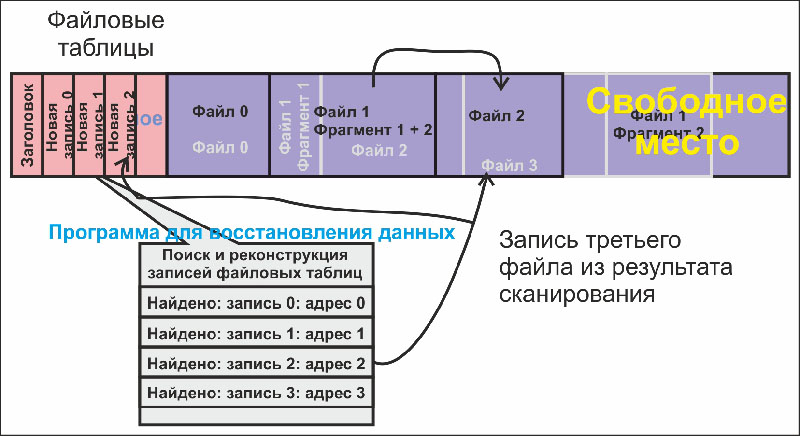

Наконец, третья опция. Пробовать восстановить ваши данные из теневых копий и из удаленных файлов. Дело в том, что при зашифровке обычно исходный файл не переписывается, а создается новый; после окончания процедуры шифрования новый (зашифрованный) файл остается, а старый (исходный, незашифрованный) удаляется. При большой фрагментации данных и большом количестве папок шансы на извлечение с диска части удаленных исходных файлов довольно велики. Однако к этому процессу нужно подходить очень осторожно, поэтому делать такие операции самостоятельно мы не рекомендуем – обратитесь к профессионалам в области восстановления информации, это значительно увеличит шансы на восстановление хотя бы части утерянных данных.

Станислав Корб, ©2018