А что можно сказать про самые-самые устройства для хранения данных, самые-самые случаи восстановления данных, самые-самые интересные факты из этой области? Эта подборка – для вас.

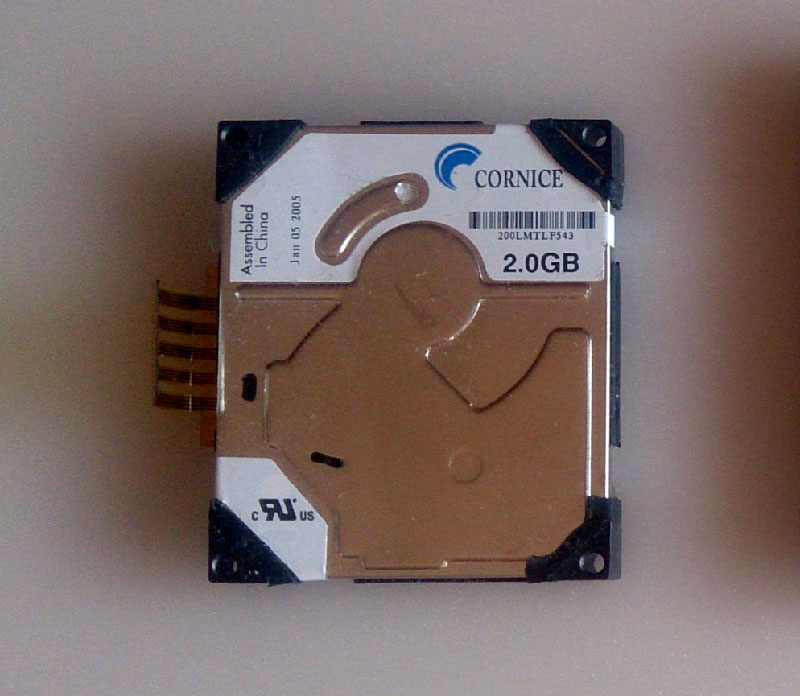

Самый маленький жесткий диск. Диск форм-фактора 0.85 дюйма. Диски этого размера начали массово продаваться в 2007 г. корпорацией Toshiba. Исходя из размеров, основным сегментом, куда планировалось применять эти диски, были мобильные устройства – и действительно, их ставили даже в мобильные телефоны (например, Nokia N91). Со временем NAND-память стала сильно дешеветь, и рентабельность производства таких устройств упала. В настоящее время эти диски иногда поступают на восстановление данных, главным образом из профессиональных видеокамер.

На фото — накопитель форм-фактора 0,85 дюйма

Самый емкий носитель информации. В 2016 г. компания Amazon представила диск на колесах. Емкость устройства составила на то время рекордные 100 петабайт; в настоящее время емкость увеличена еще на 25%. Устройство представляет собой фургон размером с морской контейнер, который установлен на шасси мощного тягача. Этот диск на колесах был назван компанией Amazon Snowmobile за белоснежный цвет гаджета на колесах. Для чего потребовалось создание такого устройства? С увеличением объема данных их передача становится слабым местом всей системы. Даже при гигабитной сети передача одного петабайта данных займет не менее 20 лет. Snowmobile перевезет тот же объем информации за 2 месяца. Это достигается очень просто: скорости локальных сетей гораздо выше, чем скорость интернет-соединения, и снежная машина, подключившись к локальной сети компьютера, с которго требуется забрать данные, выкачивает их на максимальной возможность скорости до 100 Гигабит/с; на стороне сервера соединение еще быстрее, поэтому передача данных на результирующий сервер обычно занимает меньше времени.

На фото – жесткий диск на колесах от компании Amazon; фото взято с сайта Amazon.

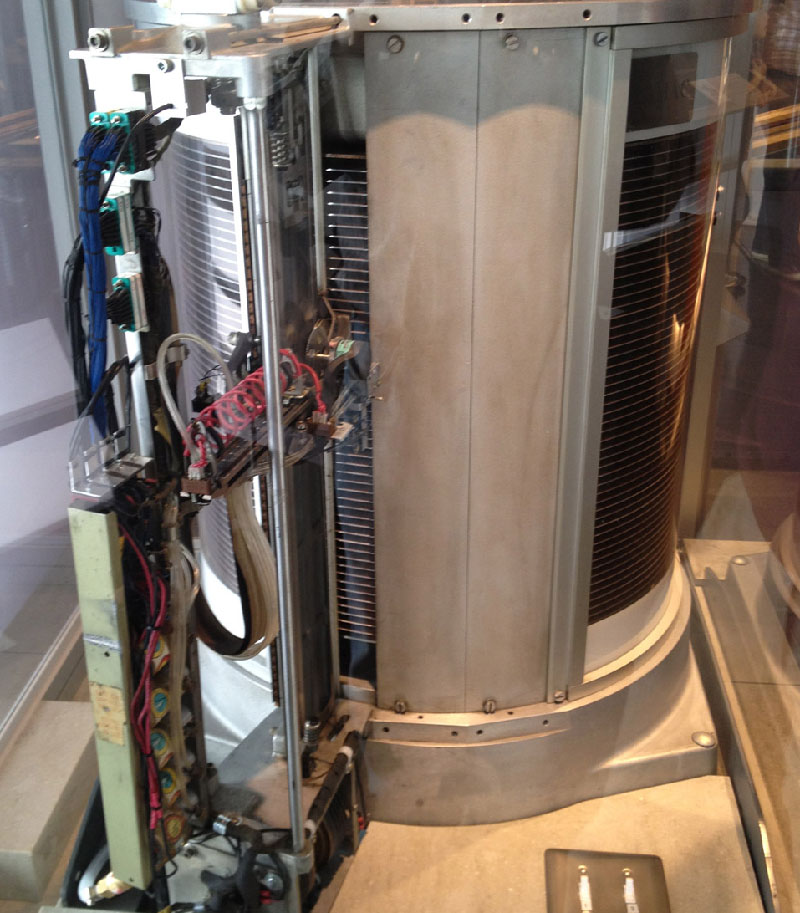

Самый первый жесткий диск. Он же и самый тяжелый. Он же самый большой. Это диск IBM 350, представленный 4 сентября 1956 г. Это был громадный шкаф, шириной 1.5 м, высотой 1.7 м и длиной 74 см. Вес устройства составлял почти тонну. Внутри устройства находилось 50 «блинов» диаметром 61 см. Несущим данные слоем была специальная краска, содержавшая мелкодисперсные частицы ферромагнитных элементов. Объем диска составлял 3.75 Мбайт.

На фото – жесткий диск IBM 350 в музее

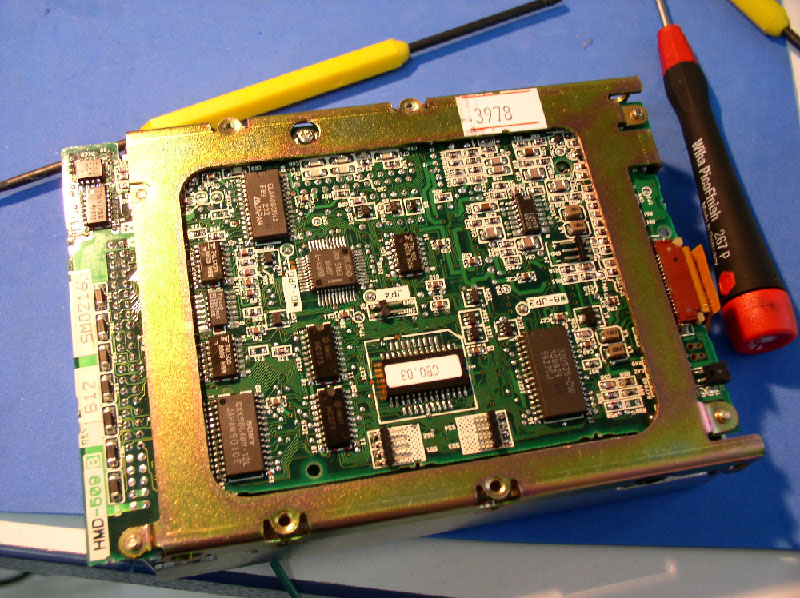

Самый первый жесткий диск форм-фактора 3,5 дюйма был выпущен корпорацией Seagate, его объем равнялся 5 Мбайт, а стоимость составляла около 1500 долларов США. Именно этот диск стал эталоном при создании компьютеров архитектуры IBM AT и IBM XT, а также при составлении первых стандартов передачи данных, принятых основными игроками на рынке IT в то время. ST-506 (именно так назывался тот жесткий диск), без преувеличений, является самым-самым важным устройством в череде продуктов этой компании и всей индустрии, так как позволил ее стандартизировать.

На фото – один из первых жестких дисков форм-фактора 3.5 дюйма

Самый первый жесткий диск для ноутбука (форм-фактор 2,5 дюйма) был выпущен также компанией Seagate, произошло это в 1991 г., а объем такого накопителя составлял 40 Мбайт.

На фото – один из первых накопителей для ноутбуков от компании Seagate. Фото предоставлено Д. Шмыглевым (Симферополь, Крым)

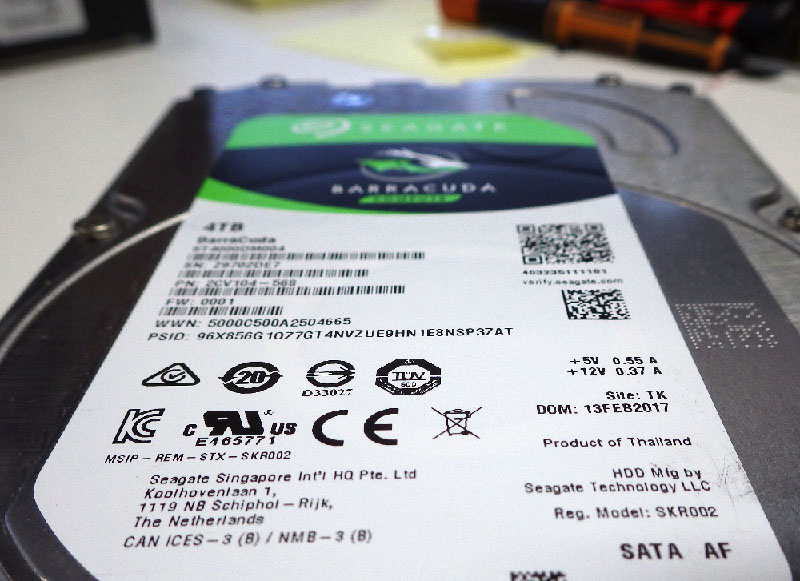

Самые известные жесткие диски Barracuda производства компании Seagate ведут свою историю с 1992 года, когда был выпущен первый диск под этим брендом. Существенным отличием нового диска была скорость вращения его шпинделя – это был самый-самый первый жесткий диск со скоростью вращения шпинделя 7200 оборотов в минуту. Емкость первых накопителей Seagate Barracuda 2LP составляла 1 и 2 Гбайт: это был самый-самый первый жесткий диск, перешагнувший предел в 1 Гбайт.

На фото – жесткий диск Seagate Barracuda третьего поколения

Самые оборотистые жесткие диски были разработаны компаниями Seagate (накопители Seagate Cheetah со скоростью вращения шпинделя вначале 10 000 оборотов в минуту, а затем и 15 000) и Western Digital (накопители Raptor со скоростью вращения шпинделя 15 000 оборотов в минуту). Первые изготавливались с интерфейсом SCSI, а затем и SAS, вторые – традиционный интерфейс SATA.

На фото – накопитель Seagate Cheetah со скоростью вращения шпинделя 15 000 оборотов в минуту

Самая первая флешка была создана израильской компанией M-Systems в 1999 году (апрель 1999 г. – официальная регистрация патента). В 2000 г. была выпущена первая серийная флешка емкостью 8 Мбайт, которая стоила 50 долларов США. Немного позже, к концу 2000 г., были выпущены флешки емкостью 16 и 32 Мбайт. Годом позже компания Mitsubishi приступила к выпуску первых карт памяти; карта Mitsubishi SRAM Card выпускалась в редакциях 1, 2 и 4 Мбайт и имела интерфейс PCMCI.

На фото – карта памяти Mitsubishi SRAM емкостью 1 Мбайт

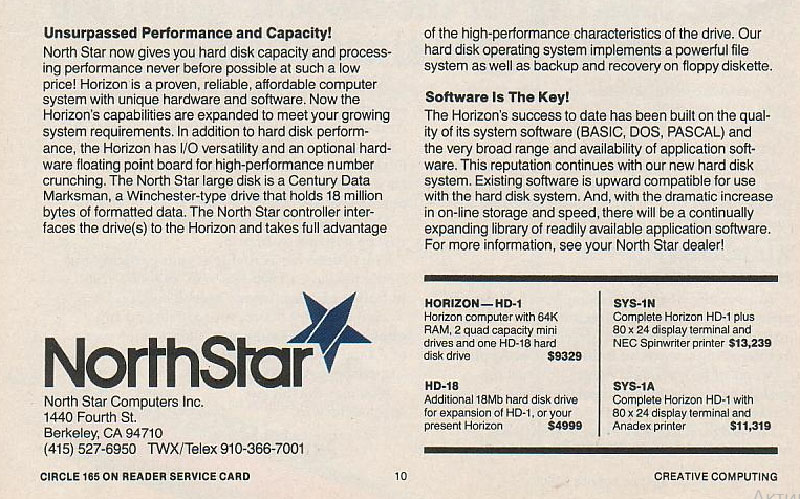

Самый дорогой жесткий диск для персонального компьютера стоил 4999 долларов США, это был диск емкостью 18 Мбайт производства компании North Star Horizon. Только подумайте – 1 мегабайт дискового пространства стоил когда-то около 280 долларов США! За такие деньги сейчас вы можете приобрести жесткий диск объемом 14 Тбайт.

На фото – выдержка из рекламного постера компьютерных систем North Star Horizon, с ценой на новый на то время диск емкостью 18 Мбайт

Самое известное восстановление данных. В 2008 году американским специалистом по восстановлению данных Джоном Эдвардсом, работающим в компании Kroll Ontrack, были восстановлены примерно 80% данных с накопителя Seagate емкостью 400 Мбайт, пострадавшего в результате крушения шаттла Columbia. Работа по восстановлению данных с обугленного и сильно пострадавшего при падении с высоты в 63 километра жесткого диска заняла около 5 лет; стоимость этой работы не разглашается, однако, исходя из того, в каком состоянии находились пластины диска (диск был сильно оплавлен, а пластины сплавлены вместе и представляли собой почти монолитную структуру), можно предположить огромный объем научных исследований, направленных не только на безопасное разделение потоков данных на разных сторонах пластин, но также и на возврат намагниченности пластин, так как при взрыве шаттла накопитель подвергся воздействию температур в несколько тысяч градусов и неизбежно прошел точку Кюри, а стоимость комплекса таких исследований с последующей реализацией их в виде технологии восстановления данных можно оценить в несколько десятков миллионов долларов США. Все это позволяет заключить, что для некоторых компаний по восстановлению данных в настоящее время перегрев диска и его температурное размагничивание не являются препятствием для восстановления информации.

Снимок экрана с сайта Ontrack Kroll с рассказом о том, как восстанавливались данные из жесткого диска с шаттла Columbia

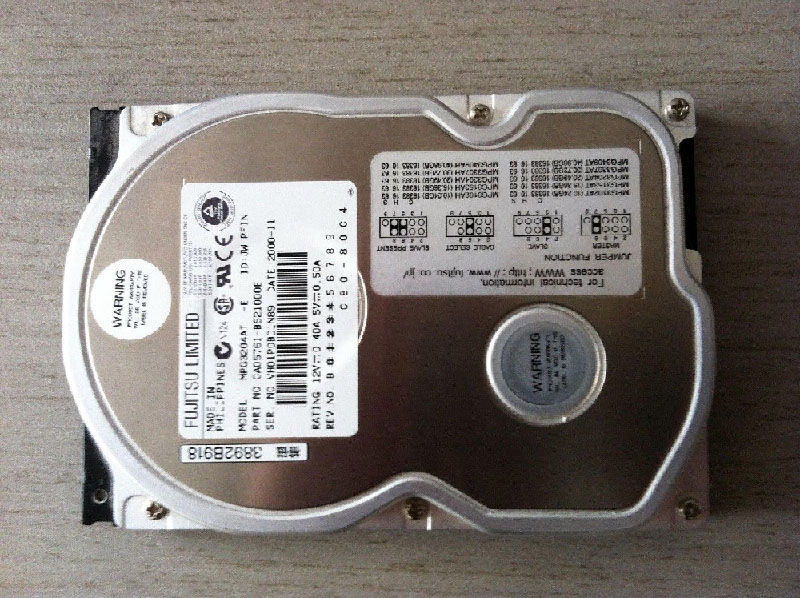

Самый удачный жесткий диск и самый неудачный жесткий диск в истории индустрии по производству HDD по роковому стечению обстоятельств – одно и то же устройство. Это диск форм-фактора 3.5 дюйма компании Fujitsu, выпускавшийся под названием Fujitsu MPG. Диски этого семейства имели емкость 10, 20, 30 и 40 Гбайт (от 1 до 4 головок, максимально 2 пластины) и обладали фантастическим качеством механики. Довольно часто при таком объеме эти диски не содержали дефектов в заводском дефект-листе (Р-лист), а значит, их поверхности были абсолютно идеальными. То же самое можно сказать и о их головках и системе позиционирования. Использованная технология адаптивных параметров подстройки головки под трек с отклонениями от абсолютного круга (RRO – Repirable Run Out) делала работу системы позиционирования исключительно точной и абсолютно надежной. К сожалению, при изготовлении этих дисков была совершена роковая ошибка – в их основной микросхеме (микроконтроллер) был использован фосфор-содержащий компаунд, который накапливал воду из окружающего воздуха, и в один «прекрасный» момент диск переставал определяться в системе. Прогрев основной микросхемы часто приводил диск в работоспособное состояние, но на очень непродолжительное время. Количество отказов этих дисков носило столь массовый характер, что корпорация Fujitsu отозвала с рынка все проданные устройства, а подразделение, выпускавшее трехдюймовые жесткие диски, было закрыто и не функционирует до сих пор. Ходили неподтвержденные слухи, что управляющий директор этого подразделения сделал харакири, но они не были официально подтверждены.

На фото – легендарный накопитель Fujitsu MPG

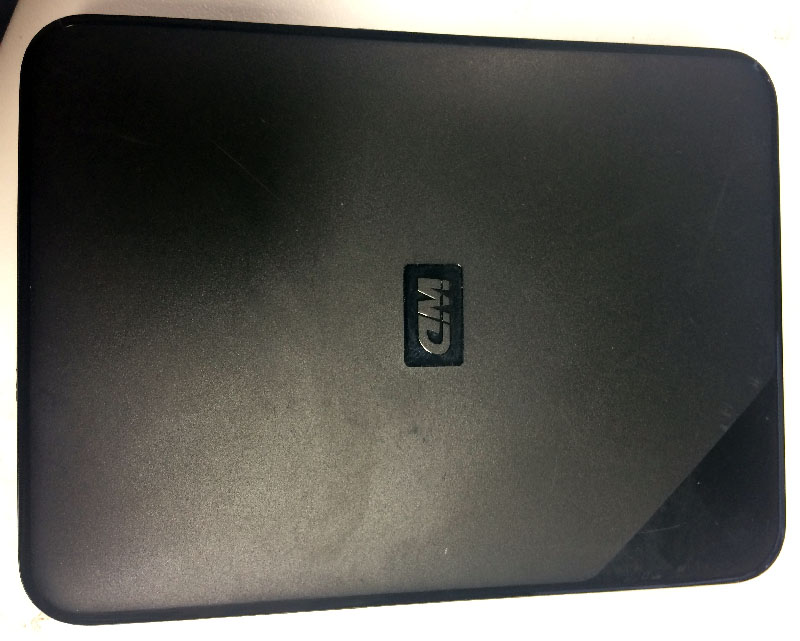

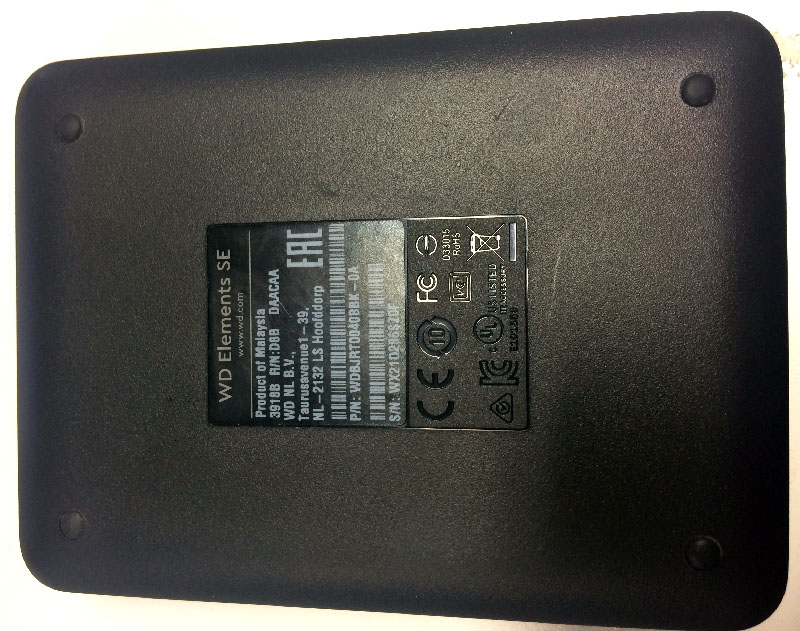

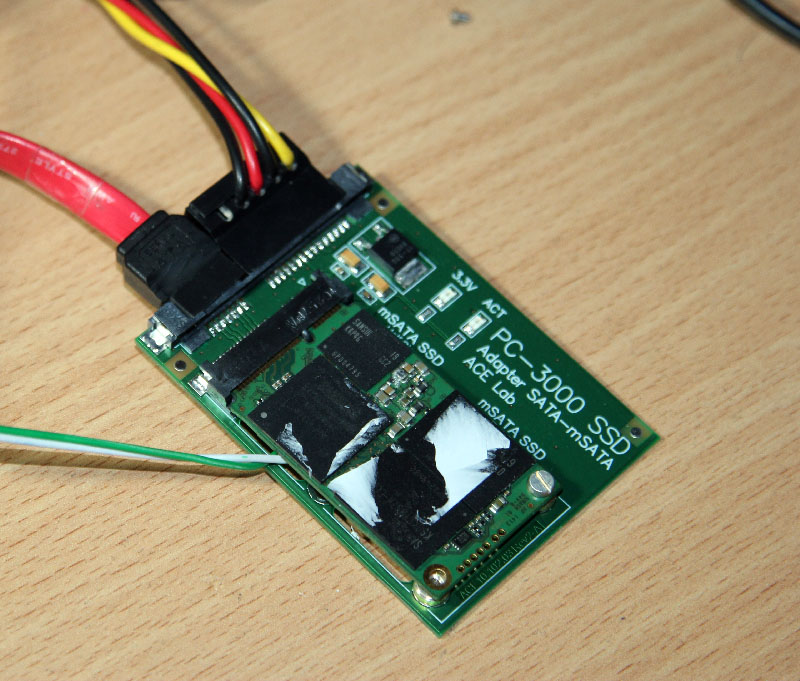

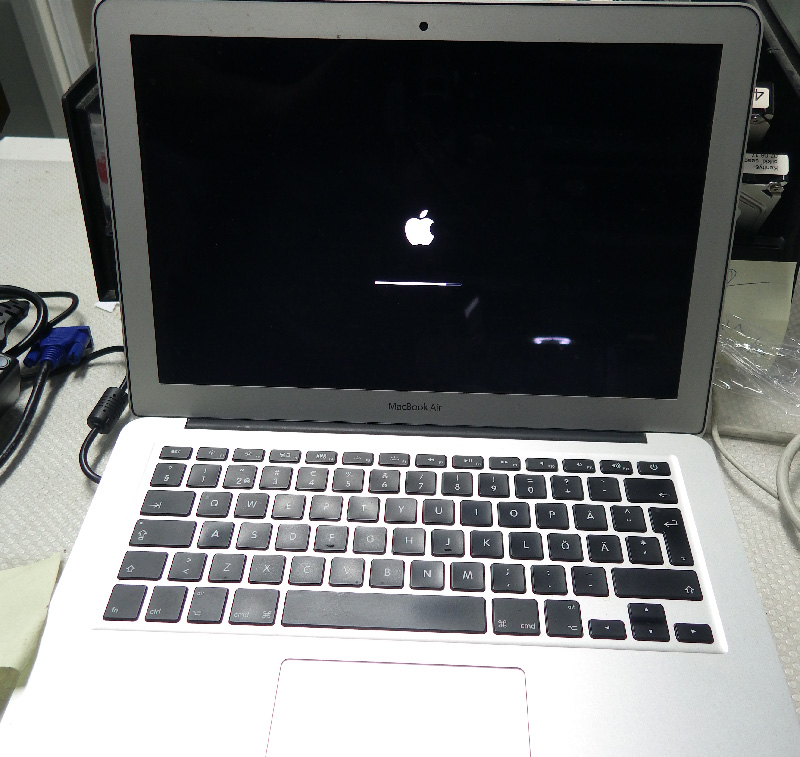

Самое курьезное восстановление данных в моей практике случилось совсем недавно, месяца два назад. На восстановление информации прибыл жесткий диск для ноутбука Western Digital емкостью 500 Гбайт. В качестве донора был предложен такой же диск, но емкостью 250 Гбайт. Клиент настаивал на том, что ему где-то кто-то определил, что у диска неисправна головка номер 1, то есть вторая снизу, а остальные головки исправны. Поэтому заем тратить на донора на 10 баксов больше, если у этого диска в 250 Гбайт имеется две головки, и как раз – 0 и 1. Определенная доля истины в словах заказчика имелась, да и диагноз оказался правильным, поэтому я отчитал больной диск по трем исправным головкам, затем «уронил» его в сон, сделал замену головок из донора (только 2 головки из 4), стартанул «уснувшую» плату и, не без танцев с бубном, считал последнюю поверхность. Столь прошаренного и экономного клиента я встретил в первый раз в своей жизни =).

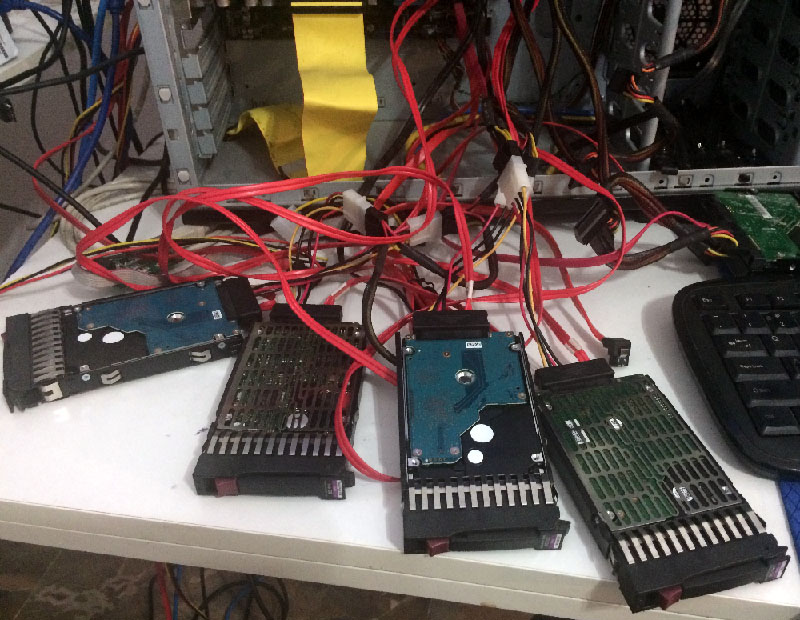

На фото – рутинная работа по восстановлению информации – клонирование неисправного накопителя

Самый наглый обман с емкостью накопителей до сих пор демонстрируют почти все производители этих устройств. Для расчета емкости они используют значение 1000 Мбайт на 1 Гбайт, хотя на самом деле в гигабайте 1024 Мбайта. Это приводит к тому, что емкость устройства, которое вы покупаете, сильно отличается от заявленной. Скажем, если на жестком диске написано 500 Гбайт, то по факту он будет отформатирован на 465 Гбайт. Увы, но ситуация не меняется десятилетиями: маркетологам намного проще делать громкие заявления об очередном прорыве емкости, оперируя тысячамегабайтным гигабайтом, чем реальным, 1024-мегабайтным.

На фото – накопитель Seagate Barracuda с заявленной емкостью 4 Тбайт, который форматируется системой на 3.6 Тбайт

Самый оптимальный режим работы жесткого диска. Корпорация Google в 2007 г. проанализировала работу около 100 000 жестких дисков в своих хранилищах и выяснила, что наименьшее количество отказов и наибольшую производительность обеспечивают диски, работающие при температуре около 40 градусов по Цельсию. Смещение температурного режима в направлении увеличении температуры заметно снижает эффективность работы дисков уже при превышении оптимального значения на 5 градусов; то же самое наблюдается и при уменьшении температуры, но уже на 10 градусов.

На фото – простое подключение дисков к компьютеру «гроздью», весьма далекое от оптимального

Самый странный закон Мура: объем жестких дисков на протяжении всей их истории ежегодно удваивается. В текущем году максимальный объем жестких дисков в сегменте настольных компьютеров в продаже составляет уже 14 Тбайт, а значит, что к концу 2019 г. в продаже должны появиться диски емкостью 28 Тбайт. И это вполне реальная перспектива, так как использование технологии двойного актуатора MACH.2 и разработанной корпорацией Toshiba технологии записи MAMR позволяет увеличить в первом случае количество работающих в диске пластин в 2 раза, а во втором случае – увеличить плотность записи минимум на 50%.

На фото – три поколения мобильных телефонов Apple iPhone с емкостью 8, 16 и 32 Гбайт

Самый большой разброс в объеме жесткого диска получается, если сравнить современный емкий накопитель (14 Тбайт) с первым в мире жестким диском (3.75 Мбайт). Разница между этими дисками составит 3 823 047 раз. При этом современный накопитель больше чем в тысячу раз легче первого и почти в 10 000 раз меньше его по размерам. Если же рассчитывать разницу между современными SSD серверного сегмента (100 Тбайт), то разница составит больше 27 000 000 раз! Таким образом, за почти 60 лет истории разработок и производства жестких дисков их объем был увеличен в миллионы раз, а размеры уменьшены в тысячи раз. Потрясающе, не правда ли?

На фото – монолитная флеш-карта емкостью 32 Гбайт. Для того, чтобы организовать такую емкость в 1956 г., с использованием первого жесткого диска IBM-350, потребовалось бы 8,5 млн. тонн первых жестких дисков

Самый первый стандарт в области передачи данных принадлежит компаниям Western Digital и Compaq. Этот стандарт носил название IDE (Integrated Drive Electronics) и был внедрен в 1986 г. До сих пор по названию этого стандарта жесткие диски с параллельным интерфейсом часто называют IDE-дисками.

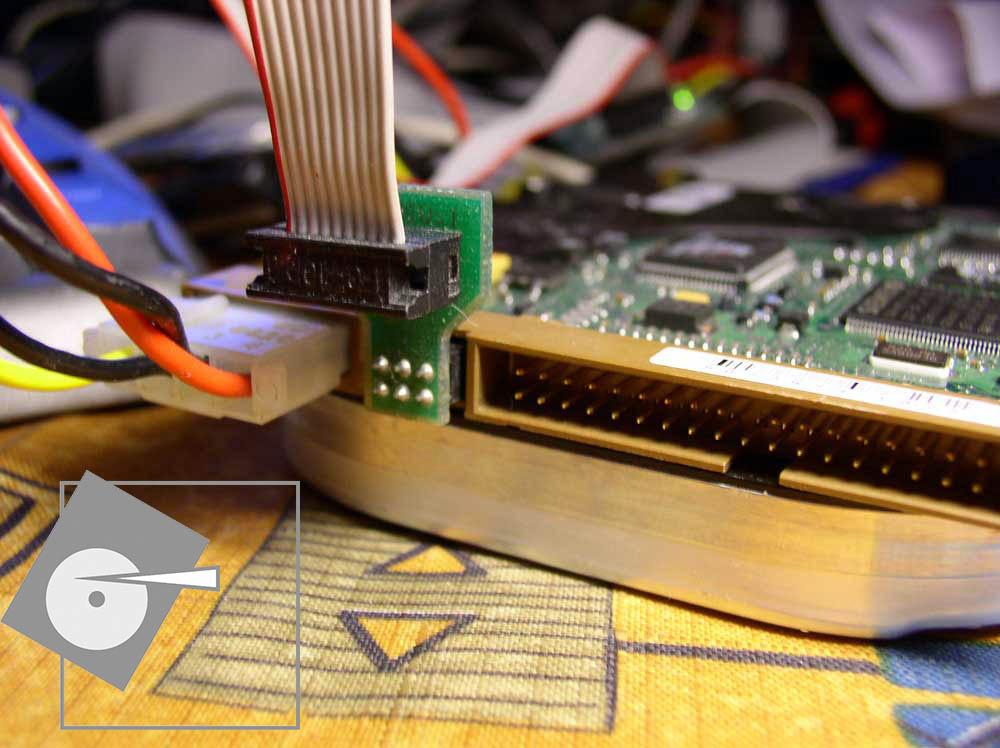

На фото – жесткий диск с интерфейсом SCSI, одной из разновидностей IDE

Самый первый АТА-стандарт, т.е. стандарт передачи данных в его современном виде, появился в 1994 г. и носил название АТА-1. Разработка АТА-стандартов завершилась в 2002 г. с выпуском седьмой версии стандарта (АТА-7). С 2003 г. развивается стандарт SATA, накопители с интерфейсом PATA более не выпускаются. В настоящее время активно развивается стандарт SATA 3.2, позволяющий поднять производительность интерфейса до 16 Гбит/с.

На фото – жесткий диск Seagate с интерфейсом PATA (IDE).

Самый быстрый интерфейс накопителей данных на настоящий момент – интерфейс NMVe. Диски с этим интерфейсом работают на скорости PCI-Express шины, их производительность достигает сотен тысяч IOPS при пропускной способности несколько десятков Гбит/с.

Твердотельный накопитель Samsung с новейшим интерфейсом NMVe

Самый вредный миф о восстановлении данных заключается в том, что жесткий диск можно просто открыть, и ничего при этом не случится. На практике при открывании жесткого диска в условиях, далеких от необходимых (вне чистого бокса, без предварительной очистки корпуса и т.п.) в гермозону накопителя немедленно попадает огромное количество мусора, которое приводит к очень быстрому выходу диска из строя в случае его включения.

На фото – последствия самостоятельной разборки жесткого диска с его последующим включением

Самый широко распространенный интерфейс накопителей информации на текущий момент – интерфейс SATA. Более 60% всех устройств этого типа оснащены данным интерфейсом. Второй по распространению – интерфейс USB, им оснащено около 25% всех устройств данного типа. Интерфейсы других типов (SCSI, SAS, Fibrechannel, Thunderbolt и т.п.) составляют в современных устройствах хранения данных не более 15%.

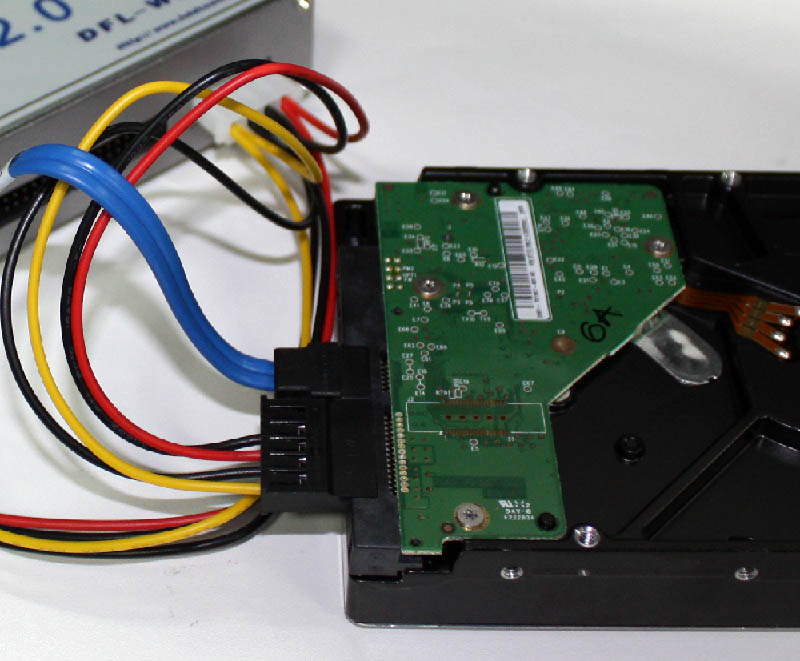

На фото – жесткий диск с интерфейсом SATA

Станислав Корб, ©2018